探索以445端口关闭的方法(保障网络安全)

- 数码百科

- 2024-09-02

- 69

随着互联网的发展,网络安全问题日益凸显。445端口作为一种常见的网络安全漏洞,需要采取相应的方法来关闭,以保障网络安全。本文将探索以445端口关闭的方法,帮助读者更好地了解并应对这一安全隐患。

1.什么是445端口

2.445端口的安全风险

3.为什么需要关闭445端口

4.使用防火墙关闭445端口

5.更新操作系统补丁

6.修改注册表设置

7.禁用SMBv1协议

8.配置网络设备限制访问

9.使用安全软件进行防护

10.定期检查端口状态

11.加强密码策略

12.关闭不必要的服务和共享

13.防止外部网络攻击

14.监控和日志记录

15.教育员工提高安全意识

1.什么是445端口:445端口是指TCP/IP协议中的一种用于进行文件和打印机共享的网络端口。

2.445端口的安全风险:445端口常被黑客利用,进行远程控制、传播病毒、入侵网络等恶意行为,给网络安全带来威胁。

3.为什么需要关闭445端口:关闭445端口能够有效防范黑客攻击,保护网络中的重要数据和信息安全。

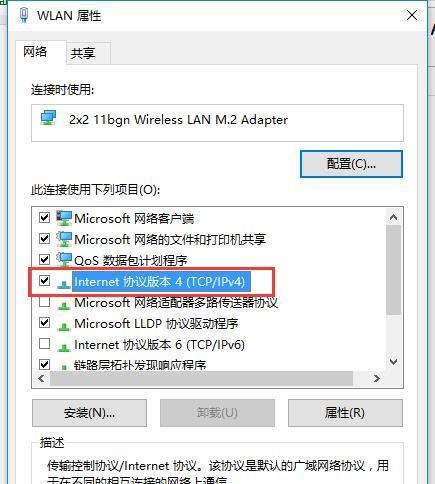

4.使用防火墙关闭445端口:通过配置防火墙规则,限制对445端口的访问,从而实现关闭的效果。

5.更新操作系统补丁:及时安装最新的操作系统补丁,修复445端口存在的漏洞,提升网络安全性。

6.修改注册表设置:通过修改注册表中的相关键值,对445端口进行关闭或限制访问。

7.禁用SMBv1协议:445端口与SMBv1协议密切相关,禁用该协议可以有效关闭445端口。

8.配置网络设备限制访问:通过网络设备的配置,限制对445端口的访问权限,提高网络安全性。

9.使用安全软件进行防护:选择合适的安全软件,如防病毒软件、入侵检测系统等,实时监测和防护445端口的安全。

10.定期检查端口状态:定期检查445端口的开放状态,及时发现并解决安全问题。

11.加强密码策略:采用强密码,并定期更换密码,提高网络的安全性。

12.关闭不必要的服务和共享:关闭不必要的服务和共享功能,减少攻击者利用445端口的机会。

13.防止外部网络攻击:采用防火墙、入侵检测系统等网络安全设备,防止外部网络攻击,保护445端口的安全。

14.监控和日志记录:通过监控和日志记录,及时发现异常活动,追踪攻击者行为。

15.教育员工提高安全意识:加强员工的网络安全意识培训,提高其对445端口关闭的重要性的认识,减少人为操作导致的安全漏洞。

关闭445端口是保障网络安全的重要举措之一。本文介绍了多种方法来关闭445端口,包括使用防火墙、更新补丁、修改注册表等。同时,也提醒读者加强密码策略、禁用不必要的服务和共享,加强对外部网络攻击的防护等。通过这些措施,能够提高网络的安全性,减少黑客攻击带来的风险。

445端口关闭方法大全

在网络安全中,关闭不需要的端口是非常重要的一项措施,其中445端口是常见的被黑客利用的漏洞之一。本文将介绍几种常见的445端口关闭方法,以帮助读者加强网络安全防护。

路由器设置与管理

在路由器设置界面中,可以通过关闭相应的端口来增强网络安全性,其中包括了关闭445端口的选项。

防火墙设置

防火墙可以过滤进出网络的数据流量,通过添加规则来关闭特定端口的访问,包括了445端口。

操作系统设置

不同操作系统有不同的设置方法,在Windows操作系统中,可以通过禁用SMBv1协议来关闭445端口。

使用安全软件

安全软件如杀毒软件或者网络安全防护软件通常会提供关闭特定端口的功能,用户可以根据软件的指引进行设置。

升级操作系统与补丁

及时升级操作系统和安装相关补丁可以修复一些可能存在的漏洞,从而减少445端口被利用的可能性。

使用其他端口替代445端口

某些情况下,可以使用其他安全性更高的端口替代445端口,以减少被攻击的风险。

网络隔离

通过将网络分割为多个区域,并使用防火墙进行隔离,可以防止445端口被外部恶意访问。

网络流量监控

对网络流量进行实时监控,及时发现异常访问,可以阻止对445端口的非法访问。

强化用户认证

使用强密码、双因素认证等措施,增强用户认证的安全性,从而减少通过445端口进行的未授权访问。

网络审计与日志监控

定期审计网络安全配置,并监控日志,可以及时发现并阻止对445端口的攻击行为。

网络访问控制列表(ACL)

通过配置网络ACL,限制特定IP地址或者IP地址范围对445端口的访问权限,增强网络安全性。

设备硬件隔离

将关键设备与普通设备隔离开来,限制内外网之间的通信,可以减少445端口被黑客入侵的风险。

定期漏洞扫描与风险评估

定期进行漏洞扫描,及时修复发现的漏洞,同时进行风险评估,分析网络中可能存在的安全隐患。

持续学习与关注安全动态

保持对网络安全的关注,并及时学习最新的安全知识,以应对不断变化的安全威胁。

综合应用多种方法

综合运用多种关闭445端口的方法,可以提高网络安全防护的效果,形成多层次、多重防护。

通过合理的关闭445端口的方法,可以有效提升网络安全性,减少黑客攻击的风险。在实际应用中,可以根据具体情况选择适合自己网络环境的关闭方法,并定期评估和优化网络安全策略。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 3561739510@qq.com 举报,一经查实,本站将立刻删除。!

本文链接:https://www.wanhaidao.com/article-2525-1.html